12.2

Zertifikatdienste installieren und Migration (einstufige Architektur)

Eine Public Key Infrastructure (PKI) besteht im einfachsten Fall aus einem Server, der Active Directory-Zertifikatdienste (AD CS) ausführt. Dieser Server verfügt über das Stammzertifikat und stellt für Benutzer, Computer, Netzwerkgeräte etc. Zertifikate aus. Dies ist dann eine einstufige Architektur.

In einer größeren und auf Sicherheit bedachten Umgebung wird man eine zweistufige Architektur einführen, bei der das Stammzertifikat der PKI nicht von dem Server ausgestellt worden ist, der die Zertifikate herausgibt. In einer komplexen (weltweit) verteilten Umgebung kann das Zertifikatswesen durchaus auch dreistufig organisiert sein.

Mit den Architekturfragen werden wir uns an späterer Stelle auseinandersetzen, zunächst erläutere ich Ihnen, wie ein einstufiges Zertifikatswesen auf Windows Server 2012/R2 implementiert wird.

Hinweis

Ich zeige hier direkt auch die Migration von einer bestehenden Zertifizierungsstelle.

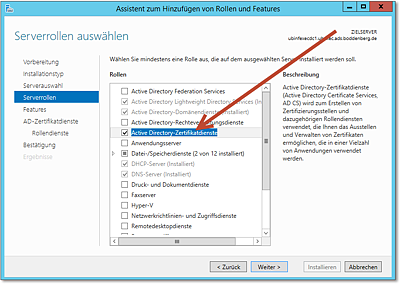

Um die Active Directory-Zertifikatdienste zu installieren, fügen Sie im Server-Manager eine neue Rolle hinzu. Abbildung 12.8 zeigt den Dialog zur Auswahl der Rolle – der Start ist also einfach. Der Rest der Installation geschieht wie gewohnt über einen Assistenten.

Abbildung 12.8 Für die Installation der Active Directory-Zertifikatdienste wird eine neue Rolle hinzugefügt.

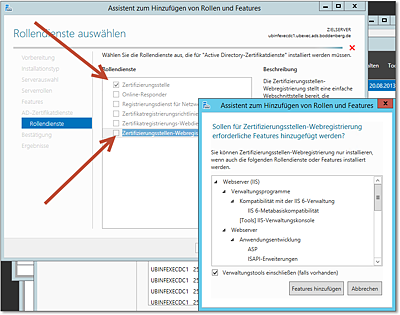

Der nächste Dialog des Assistenten beschäftigt sich mit der Frage, welche Komponenten der Active Directory-Zertifikatdienste nun installiert werden sollen (Abbildung 12.9):

- Zertifizierungsstelle: Das ist die »eigentliche« Kernkomponente. Sie ist in der Lage, Zertifikate auszustellen und zu verwalten.

- Online-Responder: Dies ist eine Komponente, um mittels des Online Certificate Status Protocol (OCSP) Informationen über Zertifikatsrückrufe (Revocations) über das Internet bereitzustellen.

- Registrierungsdienst für Netzwerkgeräte: Über diese Komponente können Netzwerkkomponenten wie beispielsweise Router Zertifikate anfordern.

- Zertifikatregistrierungsrichtlinien-Webdienst: Ergänzt den Zertifikatregistrierungs-Webdienst um den Abruf von Registrierungsrichtlinien.

- Zertifikatregistrierungs-Webdienst: Dient zur Registrierung von Zertifikaten für Geräte, die sich nicht in der Domäne und/oder außerhalb des Firmennetzwerks befinden.

- Zertifizierungsstellen-Webregistrierung: Bei dieser Komponente handelt es sich um ein Webfrontend, mit dessen Hilfe die Benutzer Zertifikate anfordern und einige andere Tätigkeiten im Zusammenhang mit Zertifikaten durchführen können. Dieses Werkzeug werden Sie im weiteren Verlauf kennenlernen.

Für dieses Beispiel wird auch die Webregistrierung installiert, demnach muss auch der Webserver als abhängige Komponente hinzugefügt werden.

Abbildung 12.9 Die Active Directory-Zertifikatdienste bestehen aus sechs Komponenten.

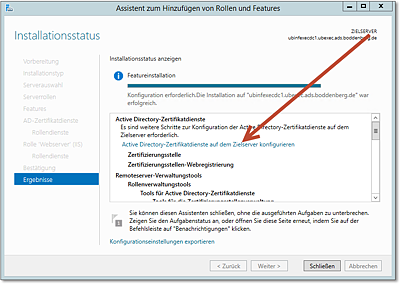

Nach der Installation muss, wie bei Windows Server 2012/R2 üblich, der eigentliche Konfigurationsassistent gestartet werden (Abbildung 12.10).

Abbildung 12.10 Wie bei Server 2012/R2 üblich, muss der eigentliche Konfigurations- Assistent nach der Installation gestartet werden.

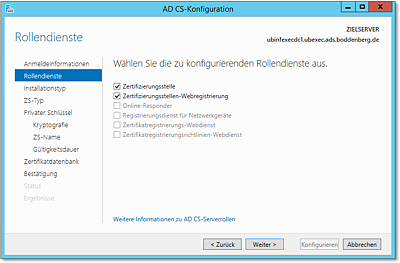

Der Konfigurations-Assistent fragt auf der ersten Dialogseite, welche Rollendienste konfiguriert werden sollen. Da hier nur zwei der sechs Rollendienste installiert sind, können logischerweise auch nur diese ausgewählt werden (Abbildung 12.11).

Abbildung 12.11 Wählen Sie die zu konfigurierenden Rollendienste aus.

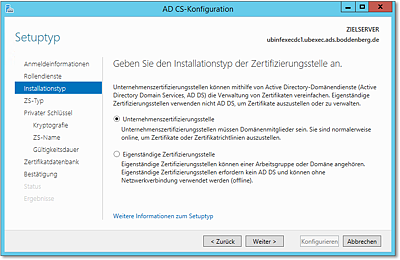

Als Erstes müssen Sie nun festlegen, ob Sie eine Unternehmenszertifizierungsstelle oder eine Eigenständige Zertifizierungsstelle einrichten möchten (Abbildung 12.12).

- Eine Unternehmenszertifizierungsstelle ist in das Active Directory integriert.

- Eine eigenständige Zertifizierungsstelle kann zwar auf einem Server installiert werden, der sich im AD befindet, ist aber nicht weiter integriert.

Vor Server 2012: Unterschiede bei der Standard- und der Enterprise Edition

Falls Sie dieses Buch verwenden, um eine Zertifizierungsstelle auf Basis der Vorgängerversion, also Server 2008/R2 aufzubauen, berücksichtigen Sie bitte diesen Hinweis:

Eine Unternehmenszertifizierungsstelle (Enterprise-Zertifizierungsstelle) kann auf einer Standard-Edition des Windows Server-Betriebssystems installiert werden.

Es gibt aber im Bereich der Zertifizierungsstellen Unterschiede zwischen der Enterprise- und der Standard-Edition des Betriebssystems: Bei einer Zertifizierungsstelle, die auf der Standard-Edition läuft, können keine Vorlagen angepasst werden.

Abbildung 12.12 Im Active Directory wird man im Allgemeinen eine Unternehmenszertifizierungsstelle installieren.

»Integriert« bedeutet in diesem Zusammenhang beispielsweise, dass die Zertifizierungsstelle im Active Directory eingetragen wird. Clients, die ein Zertifikat anfordern, finden dieses durch eine Suche im Active Directory.

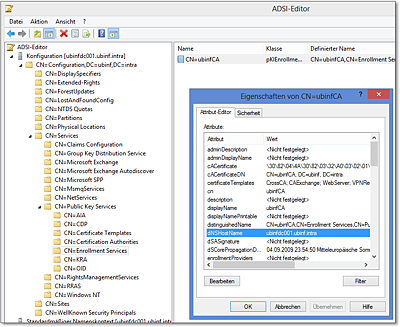

In Abbildung 12.13 sehen Sie (in ADSI-Editor) die Suche nach einem Enrollment Service, also einer Zertifizierungsstelle, die Zertifikate herausgibt. Der Konfigurationsnamenskontext enthält unterhalb des Knotens Services einen Eintrag Public Key Services. Dort finden Sie im Unterpunkt Enrollment Services eine Liste aller Server, die Zertifikate ausstellen. In den Eigenschaften eines solchen Eintrags findet sich neben einigen anderen Informationen auch der DNS-Name des Servers. Hierhin kann ein Active Directory-Client seine Zertifikatsanforderung senden.

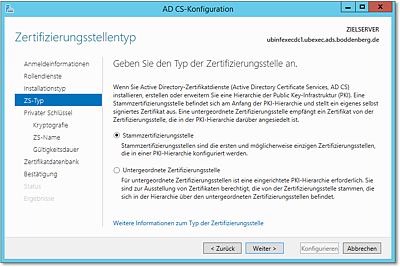

Im nächsten Schritt muss der Typ der Zertifizierungsstelle festgelegt werden (Abbildung 12.14):

- Wenn Sie die erste Zertifizierungsstelle installieren, wird diese eine Stammzertifizierungsstelle (Root CA) werden. Dies ist die höchste Zertifizierungsstelle in der PKI.

- Falls die installierte Zertifizierungsstelle eine untergeordnete Rolle in einer umfangreicheren PKI einnehmen soll, entscheiden Sie sich für den zweiten Punkt, eine Untergeordnete Zertifizierungsstelle (Subordinate CA).

Abbildung 12.13 Eine Unternehmenszertifizierungsstelle ist im Konfigurationsnamenskontext des Active Directory verzeichnet.

Abbildung 12.14 Die erste Zertifizierungsstelle wird eine Stammzertifizierungsstelle (Root CA).

Weitere Informationen zum Aufbau einer komplexeren PKI-Hierarchie finden Sie im weiteren Verlauf des Kapitels.

Beachten Sie, dass der Name des Servers, auf dem die Zertifizierungsstelle installiert wird, nicht mehr geändert werden kann. Das heißt, Sie könnten ihn schon ändern, aber der Zertifizierungsstelle wird das gar nicht gut bekommen.

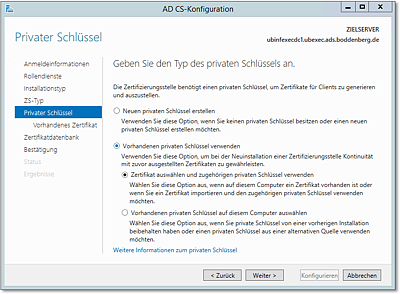

Eine Zertifizierungsstelle braucht einen privaten Schlüssel. Falls ein solcher vorhanden ist (z. B. weil es sich bei der Installation um eine Neuinstallation/Migration eines zuvor bereits vorhandenen Systems handelt), kann er an dieser Stelle eingelesen werden. Bei einer Erstinstallation werden Sie einen neuen Schlüssel erzeugen lassen. Die benötigte Option können Sie in dem Dialog aus Abbildung 12.15 auswählen.

Abbildung 12.15 Bei einer Migration/Installation greifen Sie auf einen vorhandenen privaten Schlüssel zu; bei einer Erstinstallation lassen Sie einen neuen privaten Schlüssel erstellen.

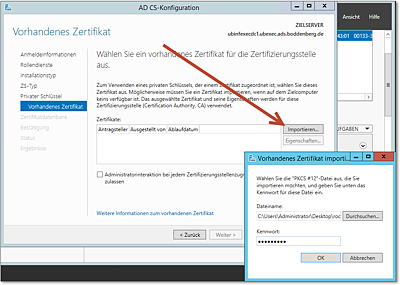

Falls Sie bereits über ein Zertifikat für die Zertifizierungsstelle verfügen (weil es die Zertifizierungsstelle bereits gab), können Sie es in dem Dialog aus Abbildung 12.16 auswählen.

Sicherung und Sicherheit

Das Erzeugen des privaten Schlüssels der Stammzertifizierungsstelle ist mit einem Mausklick geschehen. Für das »weitere Leben« dieses Schlüssels gelten allerdings ein paar elementar wichtige Regeln – und zwar die Sicherung und Sicherheit betreffend:

- Sicherung: Der erzeugte Schlüssel muss unbedingt gesichert und sorgfältig aufbewahrt werden. Es ist absolut essenziell, dass er nicht durch irgendwelche unglücklichen Umstände verloren geht. Wenn dies doch passiert, bedeutet das, dass Sie Ihr komplettes Zertifikatswesen neu aufsetzen müssen.

- Sicherheit: Der erzeugte Schlüssel darf keinesfalls unberechtigten Personen in die Hände fallen. Diese könnten beispielsweise beliebige Zertifikate erzeugen und durch gefälschte Identitäten Schaden anrichten – im ungünstigsten Fall wird das jahrelang nicht bemerkt.

Der erzeugte private Schlüssel ist das Herzstück Ihres Zertifikatswesens und muss dementsprechend sorgfältig behandelt werden.

Abbildung 12.16 Ist bereits ein Zertifikat für die Stammzertifizierungsstelle vorhanden, wählen Sie es hier aus.

Und falls Sie zum ersten Mal eine Stammzertifizierungsstelle installieren und folglich im Dialog aus Abbildung 12.15 das Erstellen eines neuen privaten Schlüssels gewählt haben ...

- ... können Sie auf der dann folgenden Dialogseite den Cryptographic Service Provider, den Hash-Algorithmus und die Schlüssellänge einstellen. Im Normalfall können die vorbelegten Werte übernommen werden. Ein höherer Wert für die Schlüssellänge bringt vordergründig zwar »mehr Sicherheit«. Ich gehe aber davon aus, dass die meisten Unternehmen und Organisationen wesentlich dringlichere (und bislang häufig noch unbemerkte) Sicherheitsprobleme haben als nun ausgerechnet die Schlüssellänge des Schlüssels der Stammzertifizierungsstelle.

- Weiter geht es mit dem Namen der Stammzertifizierungsstelle. Wie ich Ihnen bereits weiter vorn gezeigt habe, werden die Zertifizierungsstellen im Active Directory eingetragen, um Anwendungen ein leichtes Auffinden zu ermöglichen. Demzufolge braucht der Name nicht unbedingt besonders »menschenfreundlich« zu sein. Der Assistent setzt den Namen aus der Domäne und dem Server zusammen, sodass sich ein »Bandwurmeffekt« einstellt. Das macht aber nichts. Mein Tipp lautet also, die vorgeschlagenen Werte zu bestätigen.

- Im nächsten Dialog fragt der Assistent nach der Gültigkeit des zu erzeugenden Schlüssels.

Der voreingestellte Wert von fünf Jahren ist für eine einstufige Stammzertifizierungsstelle

durchaus üblich.

Kürzere Gültigkeitszeiträume finden sich bei Zertifikaten für Benutzer oder Computer. Das Problem bei kurzen Laufzeiten ist, dass die Zertifikate häufig erneuert werden müssen, was bei Benutzer- und Computer-Zertifikaten auch kein Problem darstellt. Bei einer Stammzertifizierungsstelle ist das alles nicht mehr so ganz unproblematisch, weil die Gültigkeit der von ihr ausgestellten Zertifikate auch dementsprechend angepasst werden muss. In mehrstufigen PKI-Architekturen ist es nicht unüblich, dass das Stammzertifikat eine Gültigkeitsdauer von 20 Jahren oder länger hat. Wenn Sie sich die Gültigkeitsdauer der mit den Betriebssystemen mitgelieferten Zertifikate kommerzieller Stammzertifizierungsstellen anschauen (Verisign, Thawte & Co.) werden Sie feststellen, dass diese teilweise sogar für 30 Jahre gültig sind.

Grundsätzlich würde ich für die Stammzertifizierungsstelle eher zu einer längeren als zu einer kürzeren Gültigkeitsdauer tendieren.

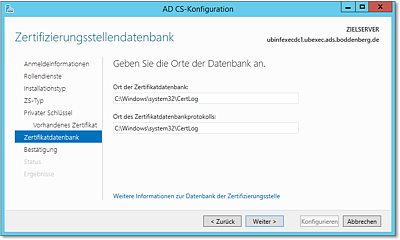

Die letzte Auswahl in diesem Assistenten bezieht sich auf den Speicherort für die Zertifikatsdatenbank. In dieser Zertifikatsdatenbank werden alle Informationen beispielsweise zu den ausgestellten und widerrufenen Zertifikaten gespeichert. Es versteht sich von selbst, dass dieser Speicherort gut gesichert sein muss und dass die Zertifikatsdatenbank regelmäßig gesichert werden muss (Abbildung 12.17).

Keine Hemmungen

Das Thema Zertifikate wird von vielen Administratoren nur sehr zurückhaltend und mit wenig Begeisterung angegangen. Das liegt vermutlich daran, dass den Zertifikaten die Aura eines schwierigen und komplizierten Themas anhaftet.

Wie ich schon zu Beginn des Abschnitts erwähnt habe, werden Sie spätestens mittelfristig nicht um eine Public Key Infrastructure herumkommen, die eigene Zertifikate ausgibt. Außerdem haben Sie gesehen, dass die Installation gar nicht schwierig ist.

Abbildung 12.17 Der Speicherort für die Zertifikatsdatenbank wird in diesem Dialogschritt ausgewählt.

Wiederherstellen der Zertifikatdatenbank

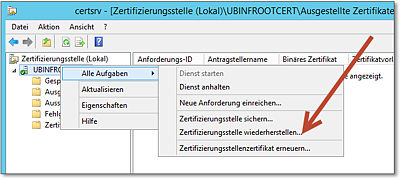

Falls Sie eine bestehende Zertifizierungsstelle ersetzen, muss nun noch die Zertifikatdatenbank wiederhergestellt werden. Hierzu starten Sie die Konfiguration der Zertifizierungsstelle und rufen den Menüpunkt Zertifizierungsstelle wiederherstellen auf (Abbildung 12.18).

Abbildung 12.18 In der neu installierten Zertifizierungsstelle wird das Einspielen der Sicherung aufgerufen.

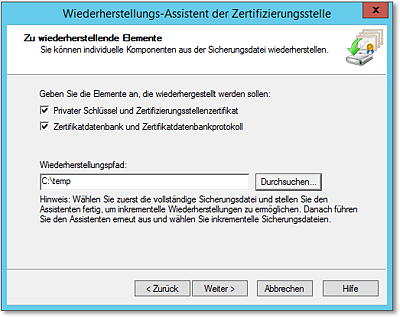

Der nächste Dialog fragt ab, was wiederhergestellt werden soll. Zur Auswahl stehen das Zertifizierungsstellenzertifikat und die Zertifikatdatenbank. Weiterhin muss der Pfad, in dem sich die Sicherung der Zertifizierungsstelle befindet, angegeben werden (Abbildung 12.19).

Abbildung 12.19 Mit diesem Dialog starten Sie die Wiederherstellung.

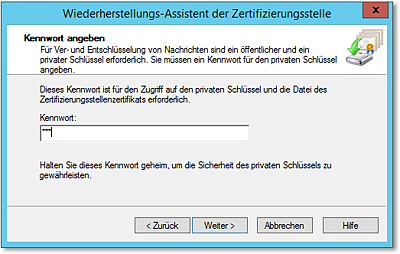

Falls Sie das Zertifizierungsstellenzertifikat wiederherstellen, wird ein Zugriff auf den privaten Schlüssel erfolgen. Dieser Vorgang ist durch ein Kennwort gesichert, das bei der Sicherung festgelegt worden ist (Abbildung 12.20).

Abbildung 12.20 Beim Zugriff auf den privaten Schlüssel wird ein Kennwort abgefragt.

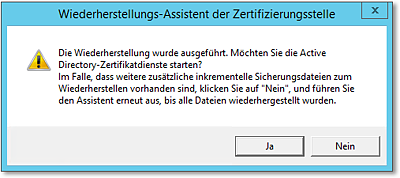

Nach der erfolgreichen Wiederherstellung wird der Assistent anbieten, die Zertifikatdienste zu starten – und fertig (Abbildung 12.21)!

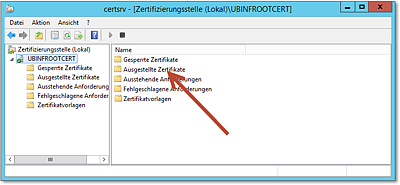

Sie können leicht überprüfen, ob die Wiederherstellung der Zertifikatdatenbank einwandfrei funktioniert hat, indem Sie die Liste der bereits ausgestellten Zertifikate abrufen (Abbildung 12.22). Das Verschieben der Zertifizierungsstelle ist also ohne Verlust der »Historie« durch simple Sicherung und Rücksicherung möglich.

Abbildung 12.21 Nach der erfolgten Wiederherstellung wird der Assistent die Zertifizierungsstelle starten.

Abbildung 12.22 Nach der Wiederherstellung sind auch die bereits ausgestellten Zertifikate sichtbar.

Ihre Meinung

Wie hat Ihnen das Openbook gefallen? Wir freuen uns immer über Ihre Rückmeldung. Schreiben Sie uns gerne Ihr Feedback als E-Mail an kommunikation@rheinwerk-verlag.de.

Jetzt Buch bestellen

Jetzt Buch bestellen